iOS: Omiń zamek szyfrowy z kopiami pamięci

Po zeszłorocznej strzelaninie w San Bernardino nic nie wydawało się FBI ważniejsze niż odczytanie telefonu komórkowego strzelca. Jego życie prywatne zostało zniszczone i jak się później okazało, w iPhonie 5c nie było nic użytecznego. FBI poprosiło Apple o złamanie mechanizmów bezpieczeństwa. Inni zastanawiali się również, w jaki sposób można obejść zabezpieczenia Apple. Teraz udało się odtworzyć eksperyment za pomocą niedrogich środków.

Profesor z Cambridge University zdołał ominąć zabezpieczenia Apple na iPhonie 5c, aby poznać kod. To nie jest takie proste i powinieneś zabrać ze sobą trochę czasu. Ale przynajmniej używany sprzęt jest stosunkowo tani w zakupie.

Złam kod iPhone'a 5c

Z klasycznym atakiem brute force nie zajdziesz daleko z iPhonem, jeśli zadaniem jest odgadnięcie kodu smartfona. Im częściej wprowadzany jest błędny kod, tym dłużej trzeba czekać, zanim będzie można spróbować ponownie. Smartfon można również skonfigurować w taki sposób, aby wszystkie dane były usuwane po 10 nieudanych próbach.

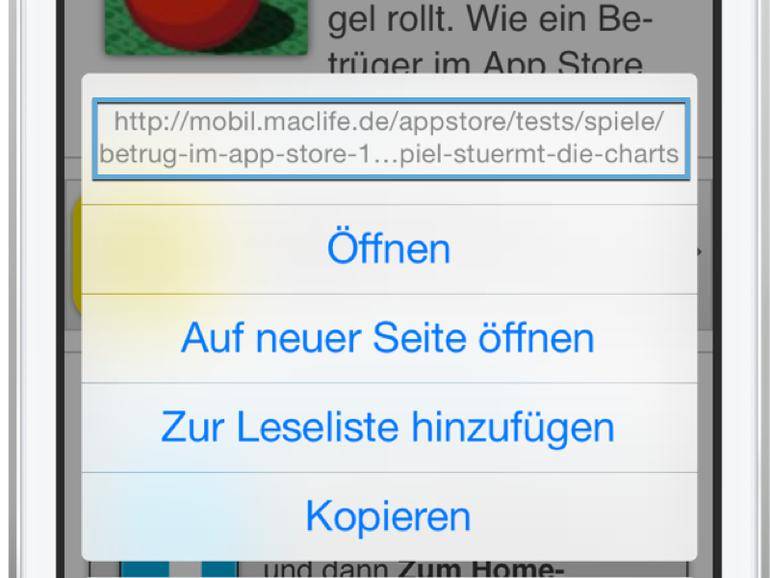

Szybko pojawiły się pierwsze głosy oferujące teoretyczne możliwości, jak mimo wszystko zdobyć kod. Jednym z nich było skopiowanie pamięci flash i wielokrotne odtwarzanie kopii, aż do odgadnięcia kodu. Zaleta: system nie wie, ile było nieudanych prób, możesz próbować, dopóki kod nie będzie poprawny.

Dzięki sprzętowi, który kosztuje w sumie około 100 dolarów, prof. Siergiejowi Skorobogatowowi udało się zbudować system, który właśnie to robi. Aby to zrobić, trzeba było usunąć pamięć z płyty głównej i odtworzyć protokół magistrali Apple, aby mógł komunikować się z procesorem. Po osiągnięciu maksymalnej liczby nieudanych prób kopia pamięci została po prostu przywrócona. Ponieważ możesz wykonać tyle kopii, ile chcesz, możesz wypróbować wszystkie możliwe kombinacje kodów. Czterocyfrowy kod należy odgadnąć w 40 godzin, sześciocyfrowy kod w „setki godzin”.

Czytanie wskazówka

FBI potwierdza: metoda odszyfrowania nie jest możliwa w przypadku iPhone'a 5s lub nowszego

Śledziliśmy sprawę San Bernardino od miesięcy i bardzo martwiliśmy się szyfrowaniem naszych urządzeń z systemem iOS. Chociaż… ma więcej

Nie to, czego użyło FBI

FBI ostatecznie wykorzystało sposób na uzyskanie danych, które, jak twierdzi, działają tylko na iPhonie 5c. Prof. Skorobogatov wyjaśnił, że technologia będzie działać również z nowszymi urządzeniami, takimi jak iPhone 6. Jeśli ocena jest prawidłowa, odwrotnie, FBI użyło innej opcji lub stwierdzenie było nieprawidłowe.

Więcej na te tematy:

iphone 5c

FBI

Apple kontra FBI

iOS

Dyskutować z!

Tutaj możesz skomentować artykuł „iOS: Omiń zamek szyfrowy z kopiami pamięci”. Po prostu zaloguj się na swoje konto maclife.de lub wypełnij poniższe pola.

Być może należy również wspomnieć, że luka działa tylko w przypadku iPhone'a 6 - ale nie działa już w przypadku iPhone'a 6s!

Różnica polega na pamięci flash. Począwszy od iPhone'a 6s zainstalowana jest pamięć flash NAND z interfejsem PCIe. Aby złamać nowe flagowce od Apple, potrzebna jest kolejna luka!

Post a Comment